需求:企业5G专网应用于物联网、备份线路等多场景;

中国移动推出5G专网,为用户提供CPE设备、企业5G 专属sim卡,将用户sim卡、专线划分至所属企业专用domian,与互联网、其它网络隔离,实现企业5G专属网络;

本案例企业分支使用华为CPE设备及专属sim卡接入5G专网,总部使用移动转线接入5G专网;

为提升网络安全级别,企业分支与总部通过H3C设备的IPSEC VPN对数据流量进行加密。

一、移动5G应用分支A 华为CPE配置:(企业分支B配置方式与之相同)

1、将专属sim插入CPE设备(sim卡槽位于底部);

2、CPE设备加电后,PC通过wifi或双绞线,连接设备,web登录设备;

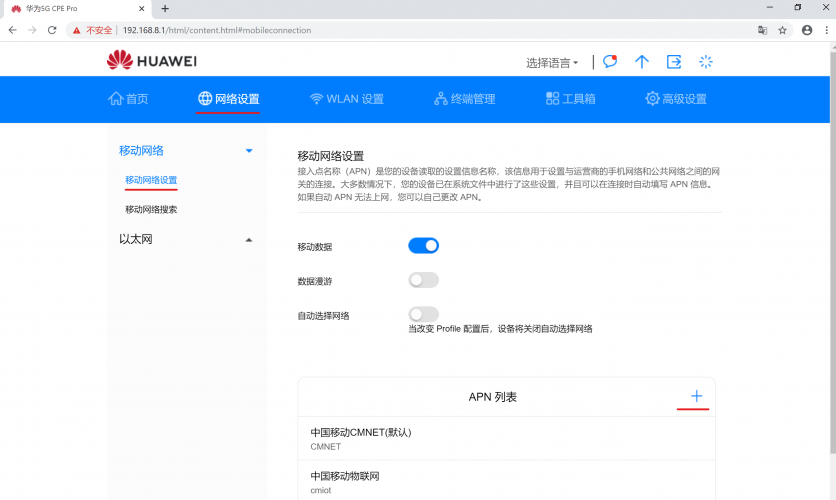

初次登录设备时,设备默认连接apn可能为中国移动(cmnet),需配置以连接至企业专属APN;

3、网络设置=》 移动网络设置 =》添加APN;

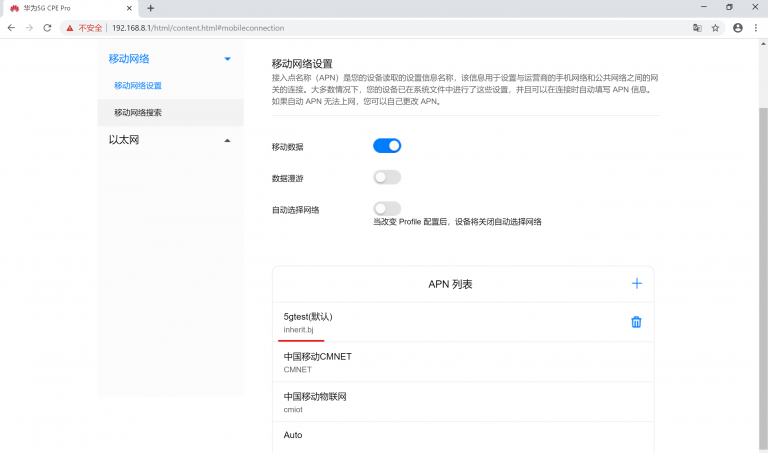

企业专属APN添加后,确认其为cpe设备默认连接状态,

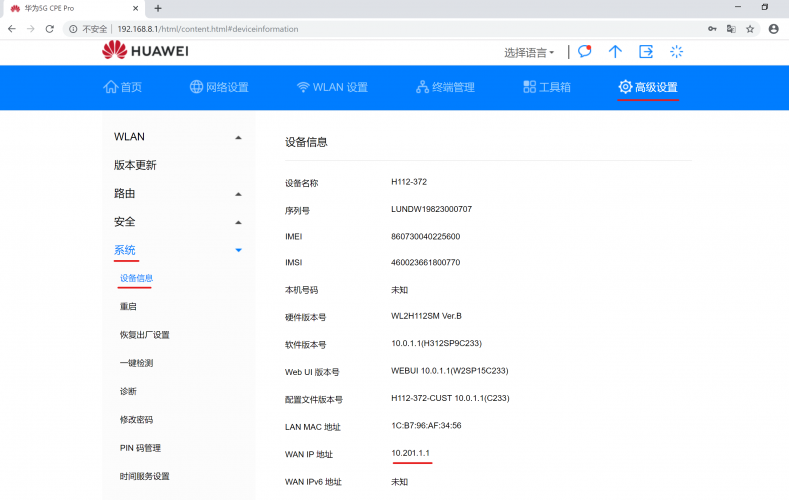

高级设置=》系统=》设备信息 查看确认WAN接口IP地址是否为与移动签署协议后所指定的SIM卡IP地址;

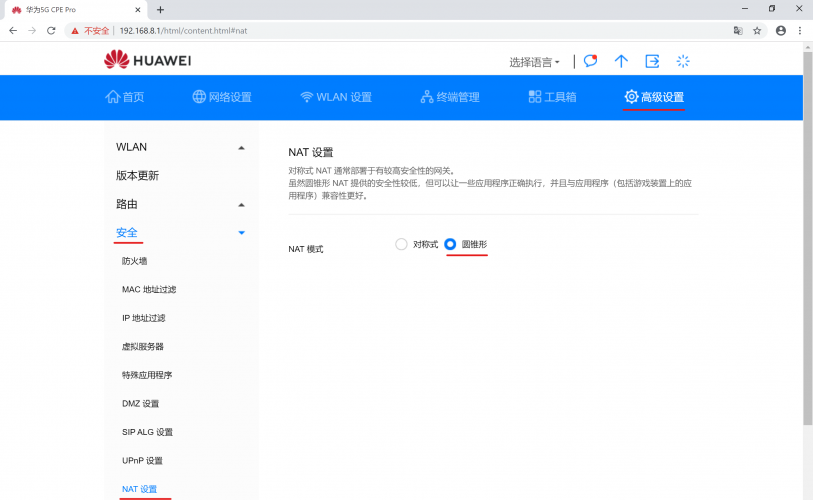

4、确认nat配置为圆锥形,即多对一;

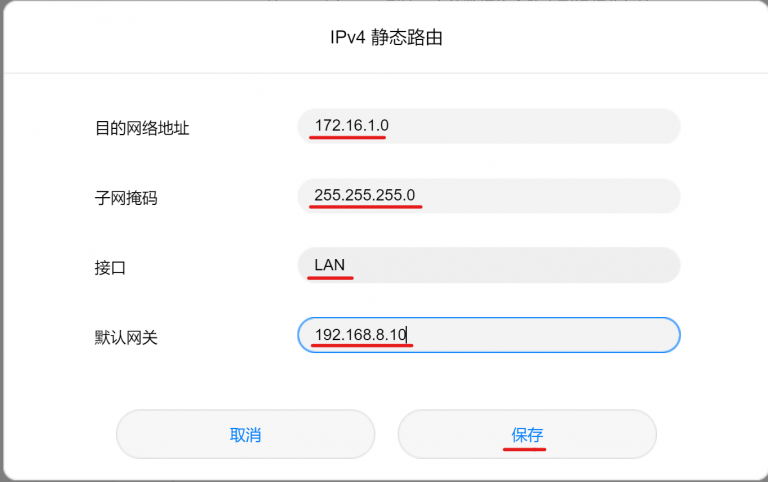

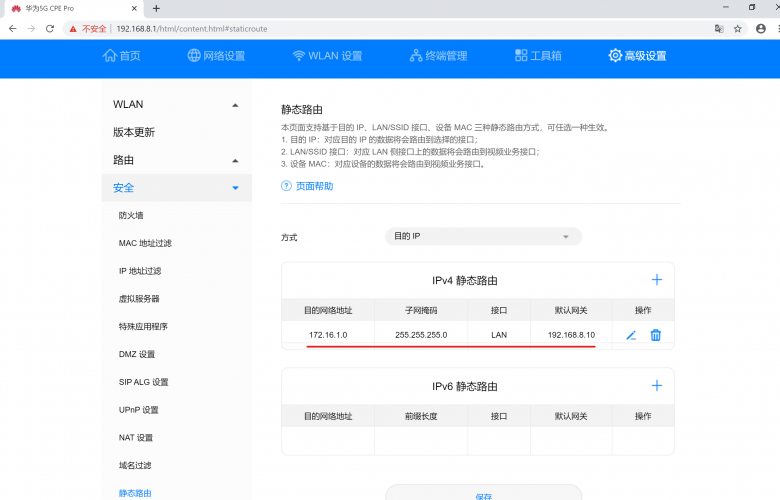

5、高级设置 =》安全 =》静态路由 填加至分支内部网络路由(注意:静态路由菜单在安全菜单下,未在路由菜单下,也许是产品软件不太成熟)

完成以上配置后,CPE设备就可以正常使用了,后续再进行总部及分支机构路由器的接入及IPSEC 加密配置工作。

注意:本次CPE测试设备中WAN口地址为移动指定分配,但未发现CPE设备默认网关信息,

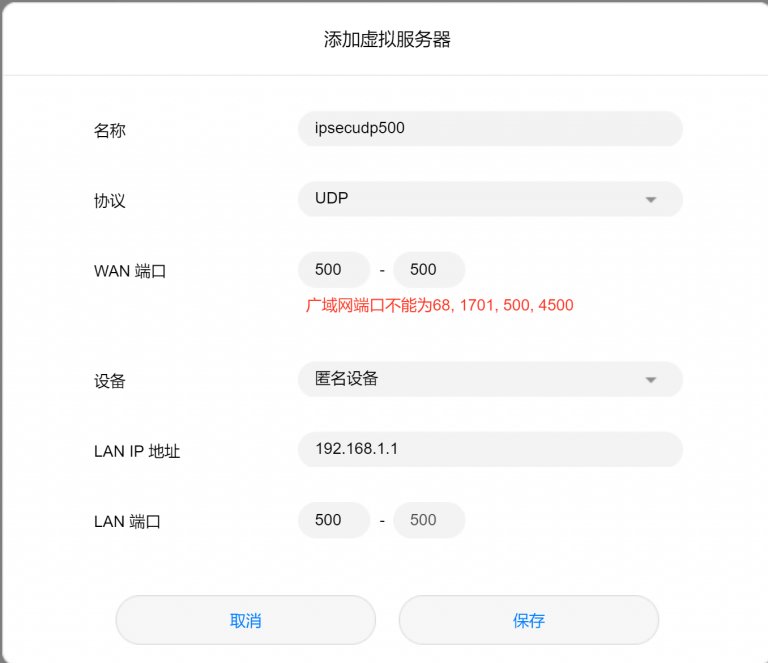

另设备目的地址转换不支持在WAN口对IPSEC UDP 500/4500进行映射,在此场景下,IPSEC VPN只能由分支侧发起协商;另外DHCP 68号端口及 l2tp 1701端口也不能对外进行映射,如果使用cpe的机构内部设备对外提供dhcp\ipsec\l2tp服务可能行不通;

二、企业总部、分支路由器配置:

注意:企业总部专线至移动5G专网的接入,需在总部路由器配置 GRE tunnel 以穿越数据网或传输网以到达移动的5G物联网或5G专网,(tunnel接口地址、源地址及、目的地址及gre隧道认证key ,由运营商分配指定,猜想配置tunnel可简化移动内部几张网络的设备的配置工作量)

企业总部中心端中由器配置:

[center]display current-configuration

#

sysname center

#

ip unreachables enable

ip ttl-expires enable

#

interface GigabitEthernet0/1

port link-mode route

ip address 10.1.1.254 255.255.255.0

#

interface GigabitEthernet0/2

port link-mode route

ip address 10.11.0.1 255.255.255.0

#

interface Tunnel0 mode gre

ip address 10.100.1.1 255.255.255.0

source 10.11.0.1

destination 10.22.0.100

gre key 654321

ipsec apply policy allpeermap

#

ip route-static 10.22.0.0 24 10.11.0.100

ip route-static 10.201.1.1 32 Tunnel0

ip route-static 10.202.1.1 32 Tunnel0

ip route-static 172.16.1.0 24 Tunnel0

ip route-static 172.16.2.0 24 Tunnel0

#

acl advanced name branchA

rule 10 permit ip source 10.1.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

#

acl advanced name branchB

rule 10 permit ip source 10.1.1.0 0.0.0.255 destination 172.16.2.0 0.0.0.255

#

ipsec transform-set allpeer

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

pfs dh-group2

#

ipsec policy-template pt 11

transform-set allpeer

security acl name branchA

ike-profile ikepro

#

ipsec policy-template pt 12

transform-set allpeer

security acl name branchB

ike-profile ikepro

#

ipsec policy allpeermap 10 isakmp template pt

#

ike profile ikepro

keychain branchkey

exchange-mode aggressive

match remote identity address 192.168.8.10 255.255.255.0

match remote identity address 192.168.9.10 255.255.255.255

proposal 10

#

ike proposal 10

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

#

ike keychain branchkey

pre-shared-key address 0.0.0.0 0.0.0.0 key simple 123456

#

return企业分支A路由器配置:

[branch A]display current-configuration

#

sysname branch A

#

ip unreachables enable

ip ttl-expires enable

#

interface GigabitEthernet0/0

port link-mode route

ip address 172.16.1.254 255.255.255.0

#

interface GigabitEthernet0/2

port link-mode route

ip address 192.168.8.10 255.255.255.0

ipsec apply policy centermap

#

ip route-static 0.0.0.0 0 192.168.8.1

#

acl advanced name center

rule 10 permit ip source 172.16.1.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

ipsec transform-set centerpeer

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

pfs dh-group2

#

ipsec policy centermap 10 isakmp

transform-set centerpeer

security acl name center

remote-address 10.100.1.1

ike-profile centerikepro

#

ike profile centerikepro

keychain center

exchange-mode aggressive

match remote identity address 10.100.1.1 255.255.255.255

proposal 10

#

ike proposal 10

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

#

ike keychain center

pre-shared-key address 10.100.1.1 255.255.255.255 key simple 123456

#

return企业分支B路由器配置:

[brance B]display current-configuration

#

sysname brance B

#

ip unreachables enable

ip ttl-expires enable

#

interface GigabitEthernet0/0

port link-mode route

ip address 172.16.2.254 255.255.255.0

#

interface GigabitEthernet0/1

port link-mode route

ip address 192.168.9.10 255.255.255.0

ipsec apply policy centermap

#

ip route-static 0.0.0.0 0 192.168.9.1

#

acl advanced name center

rule 10 permit ip source 172.16.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

ipsec transform-set centerpeer

esp encryption-algorithm 3des-cbc

esp authentication-algorithm md5

pfs dh-group2

#

ipsec policy centermap 10 isakmp

transform-set centerpeer

security acl name center aggregation

remote-address 10.100.1.1

ike-profile centerikepro

#

ike profile centerikepro

keychain center

exchange-mode aggressive

match remote identity address 10.100.1.1 255.255.255.255

proposal 10

#

ike proposal 10

encryption-algorithm 3des-cbc

dh group2

authentication-algorithm md5

#

ike keychain center

pre-shared-key address 10.100.1.1 255.255.255.255 key simple 123456

#

return测试验证:

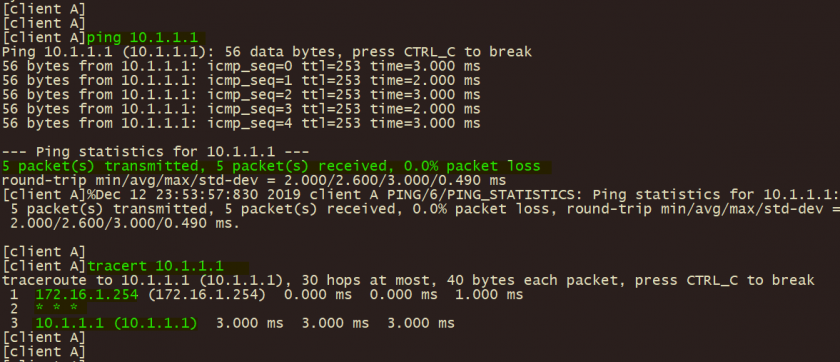

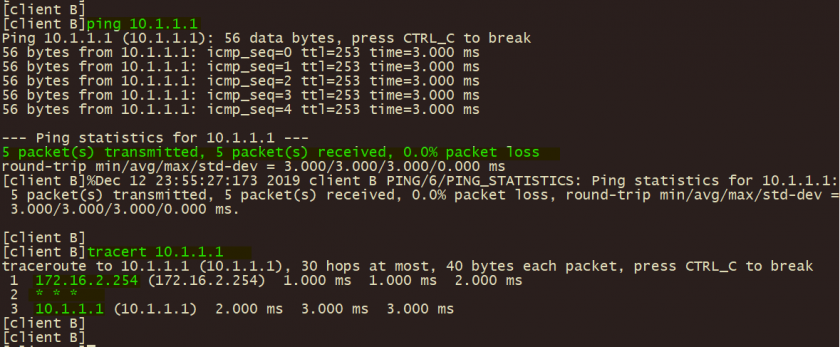

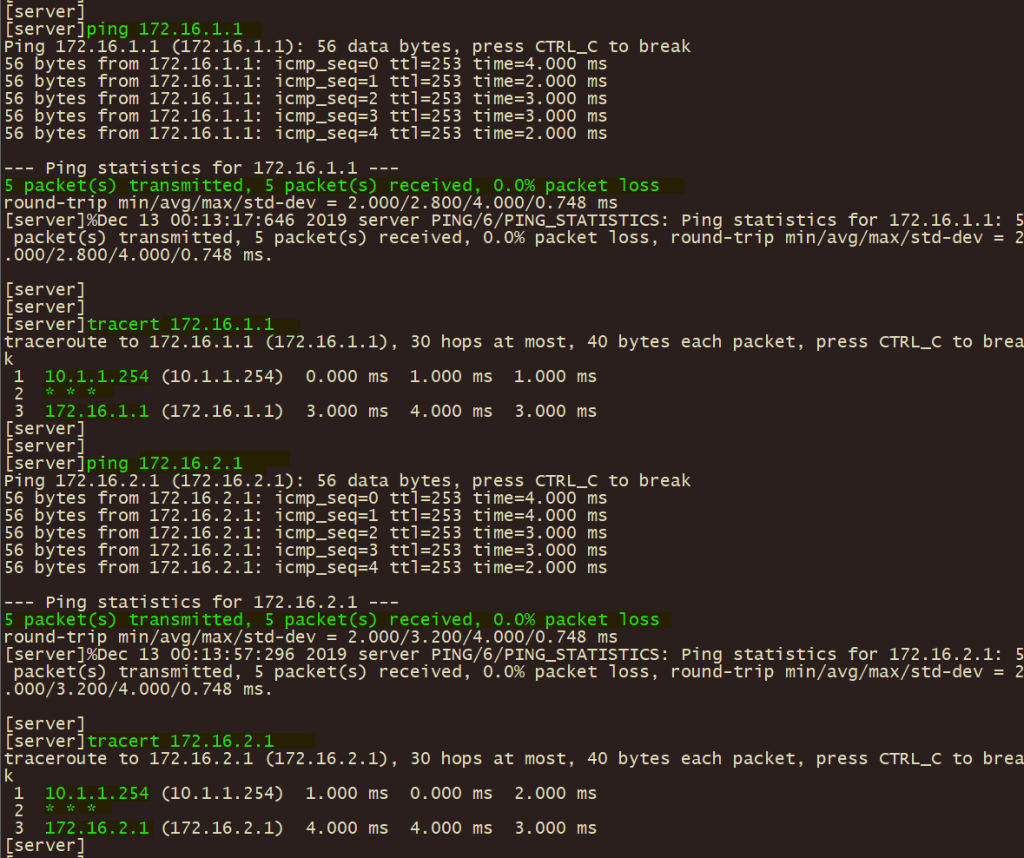

1、分支机构A、B内部终端ping 和tracert 总部服务器10.1.1.1, 验证IPSEC VPN联通性及路径;

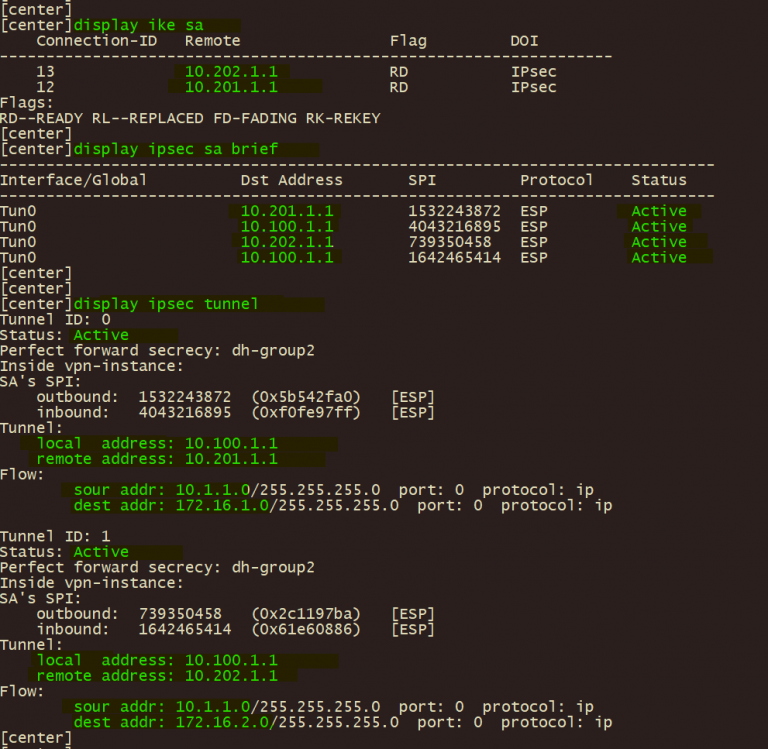

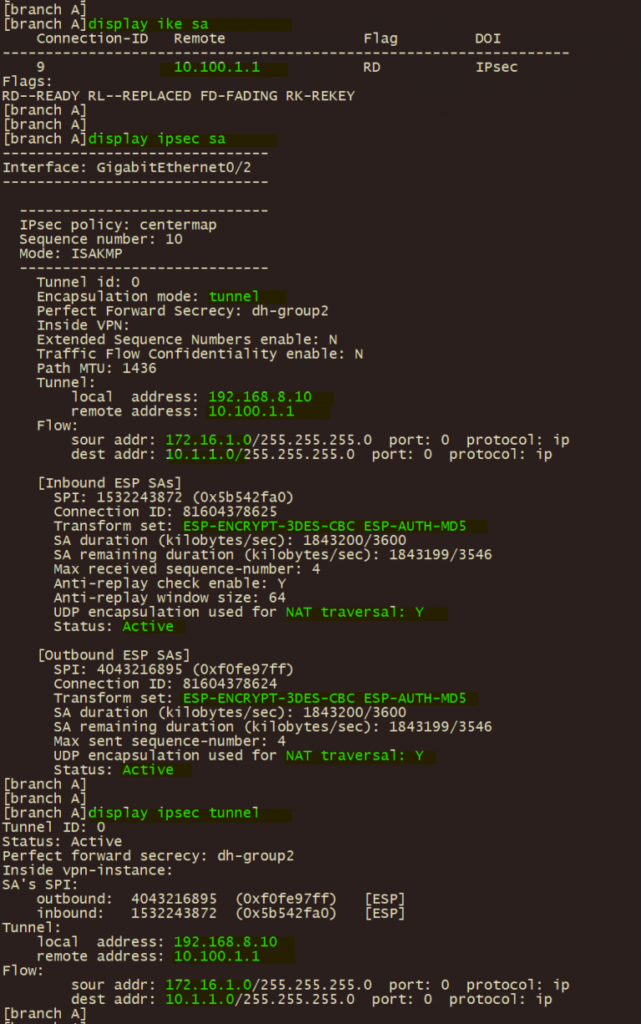

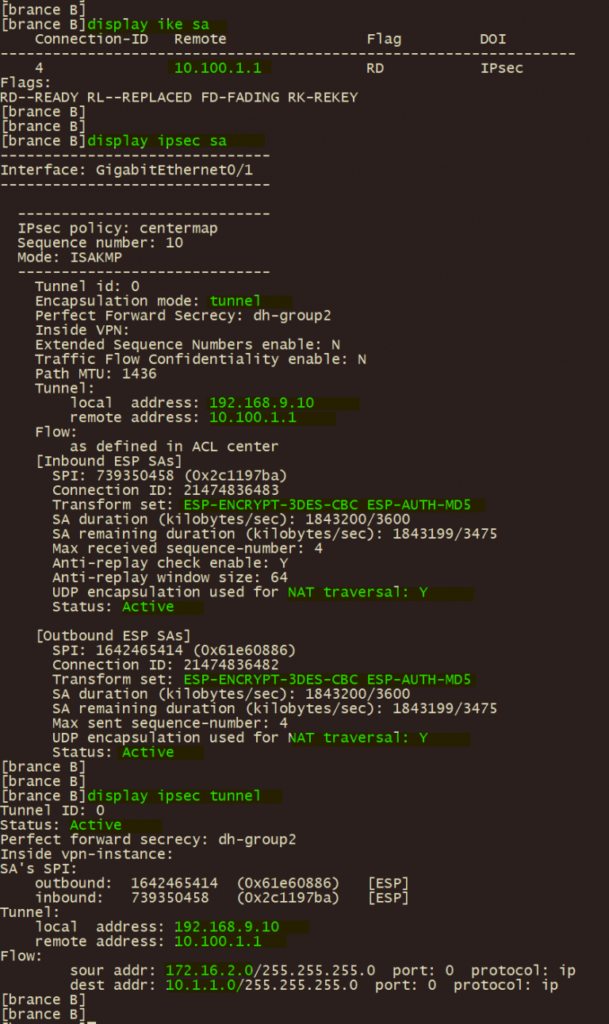

2、分支机构A、B路由器 display ike sa 、 display ipsec sa 、display ipsec tunnel, 验证 ipsec vpn 第一、二阶段协调状态及隧道状态;

3、总部内部终端ping 和tracert 分支机构A、B终端 172.16.1.1和172.16.2.1 , 验证IPSEC VPN联通性及路径;

4、总部路由器 display ike sa 、 display ipsec sa brief 、display ipsec tunnel, 验证 ipsec vpn 第一、二阶段协调状态及隧道状态。