OpenVAS (GVM) 应用

目录:

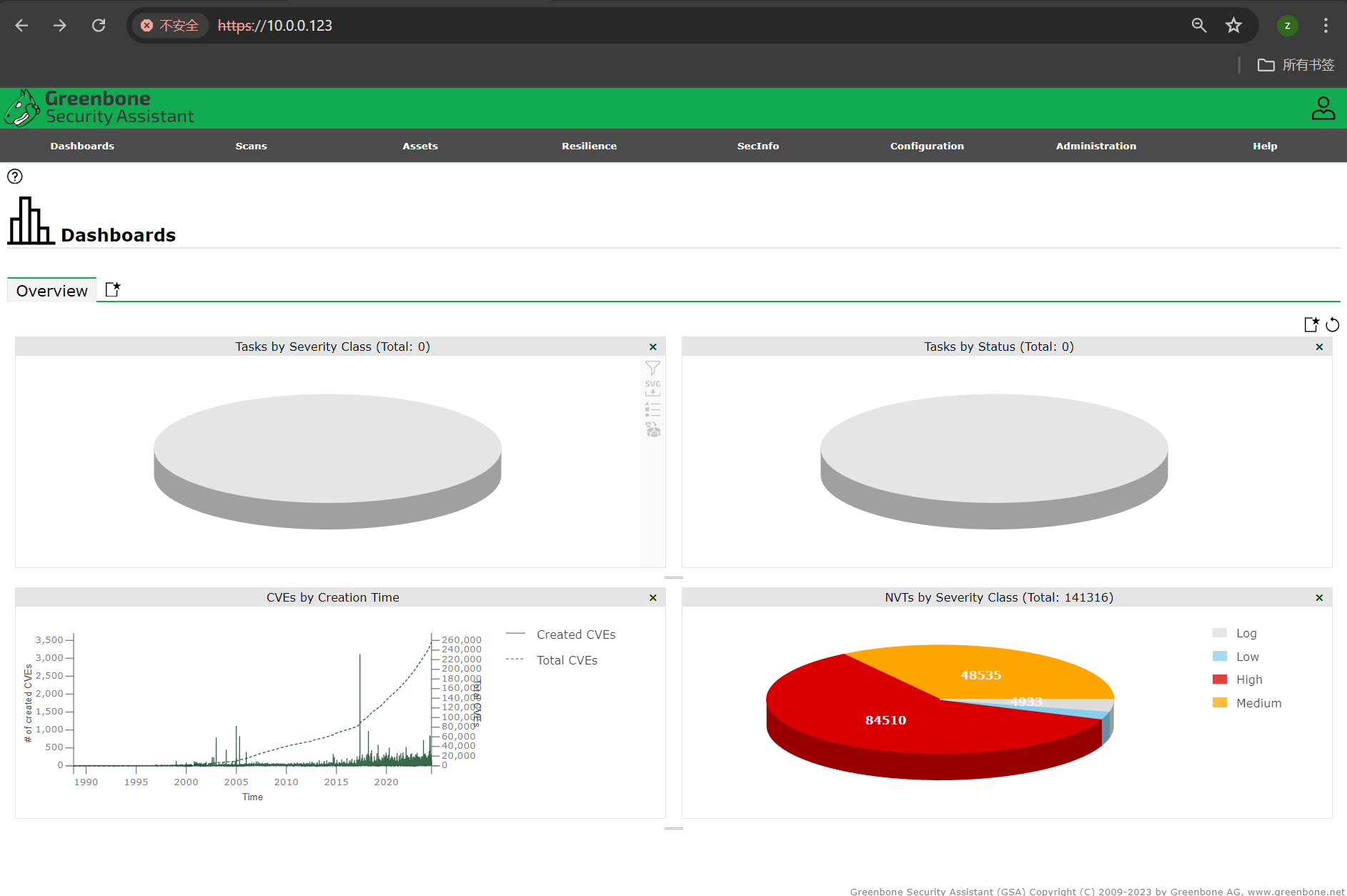

1、web登录OpenVAS.

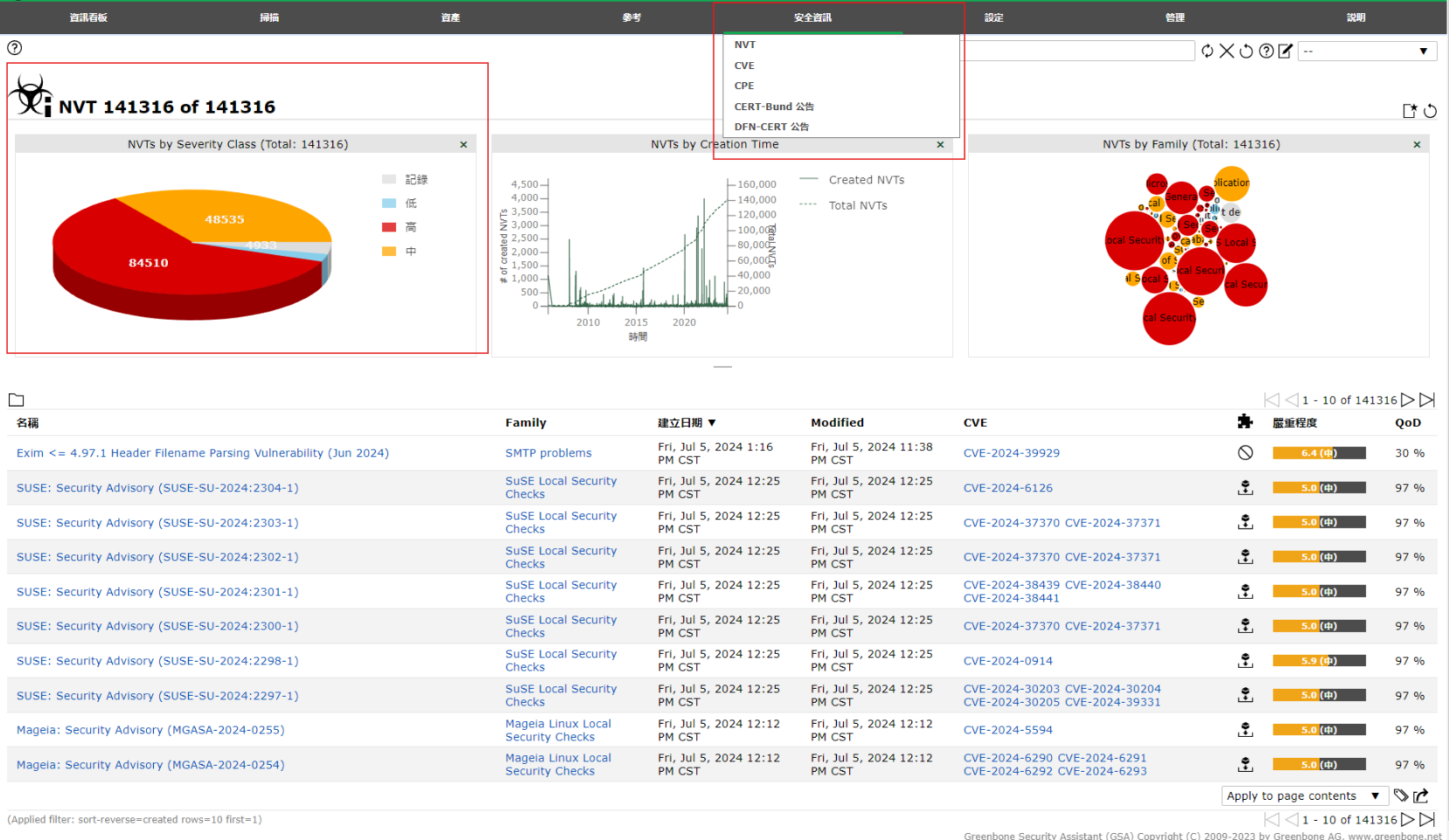

首页面板中CVE记录和NVTS测试实例已更新完成.

…………………………………………………….

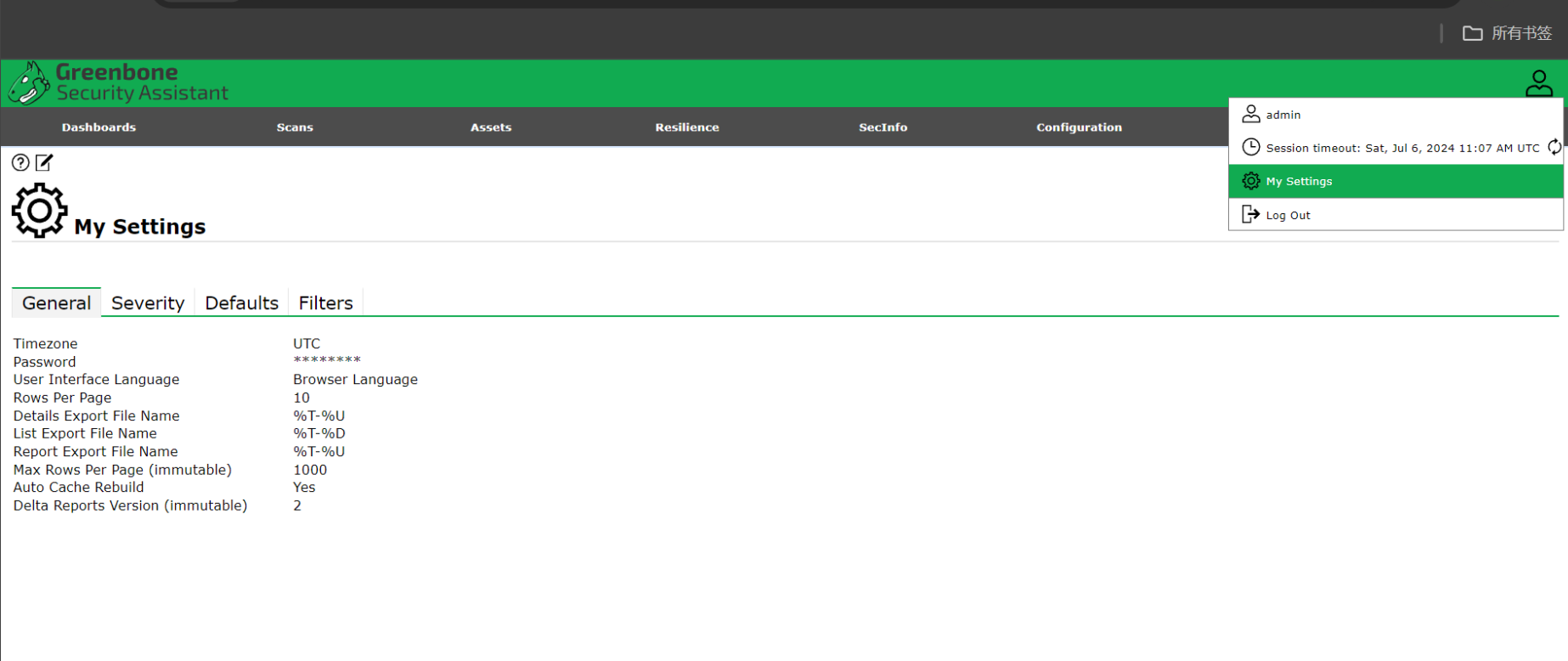

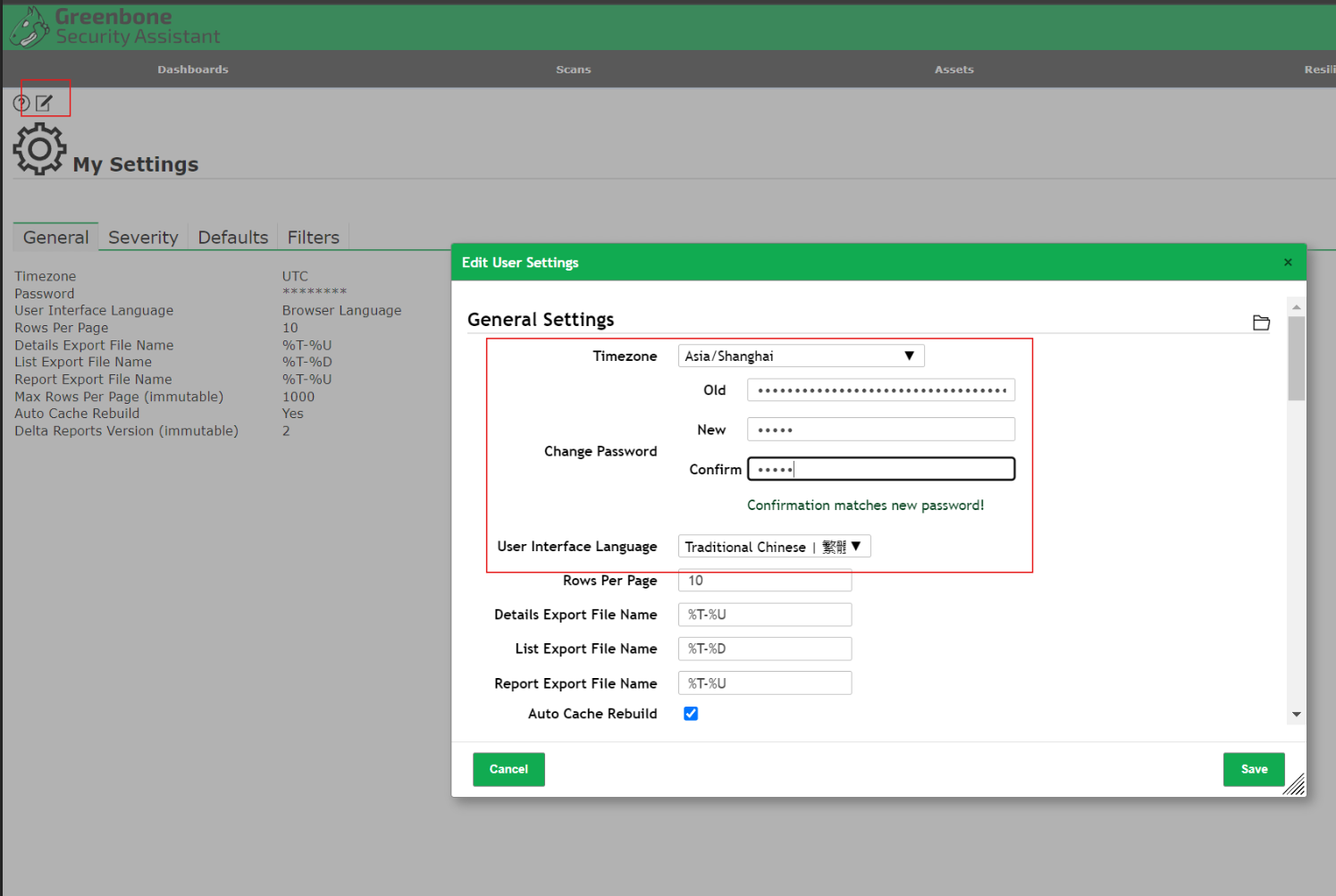

2、配置语言/密码/时区.

右上角图标—>mysetting—>左侧编辑图标—>

…………………………………………………….

时区选择上海

更改密码中的old密码为原安装时自动生成的密码””

语言选择”繁体中文”

…………………………………………………….

3、安全资讯中检视feed状态.

可查看NVT/CVE/CPE/CERT-Bund/DFN-CERT 状态

各类记录及实例比较齐全

…………………………………………………….

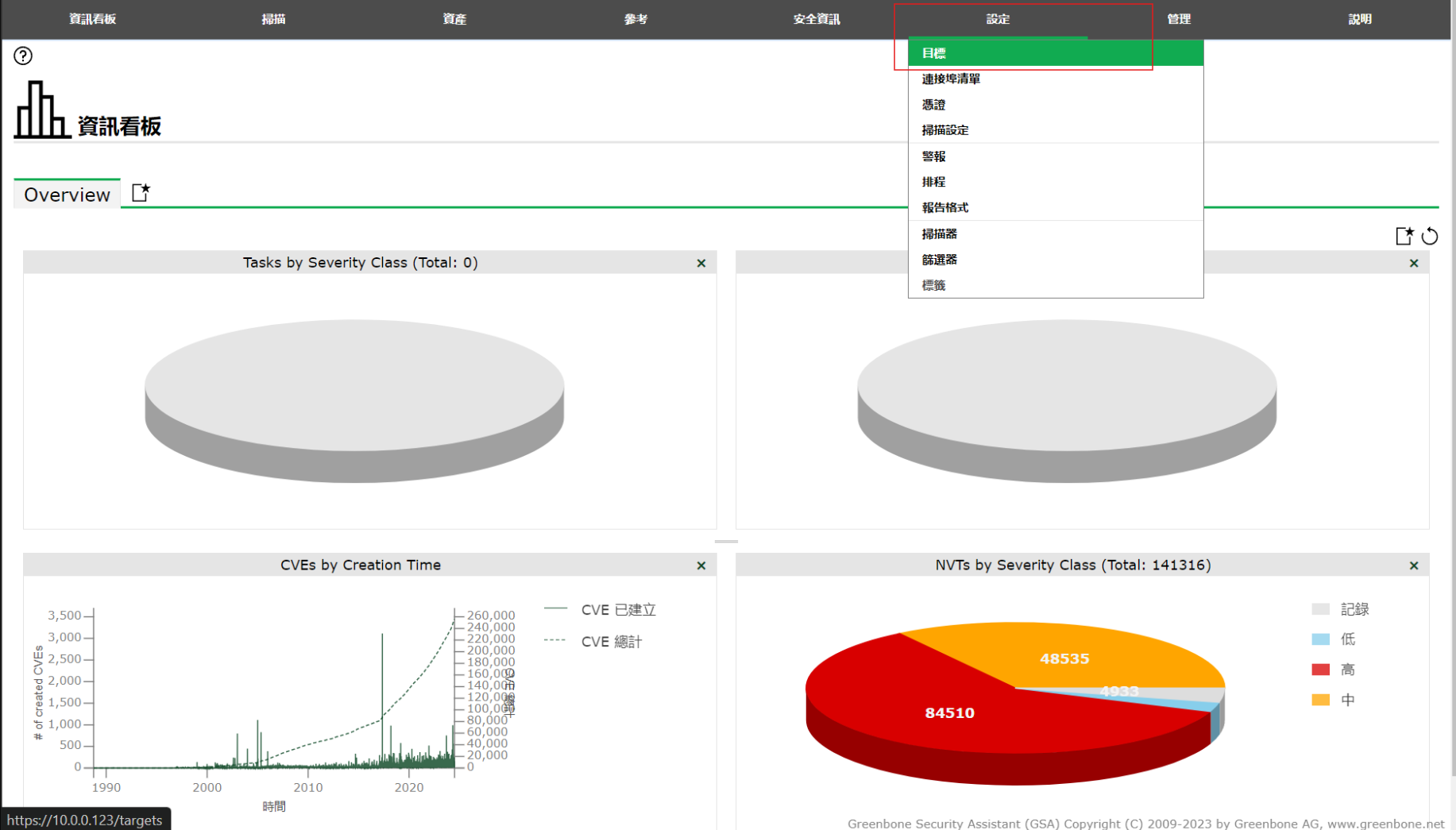

4、安全评估

设定—>目标

…………………………………………………….

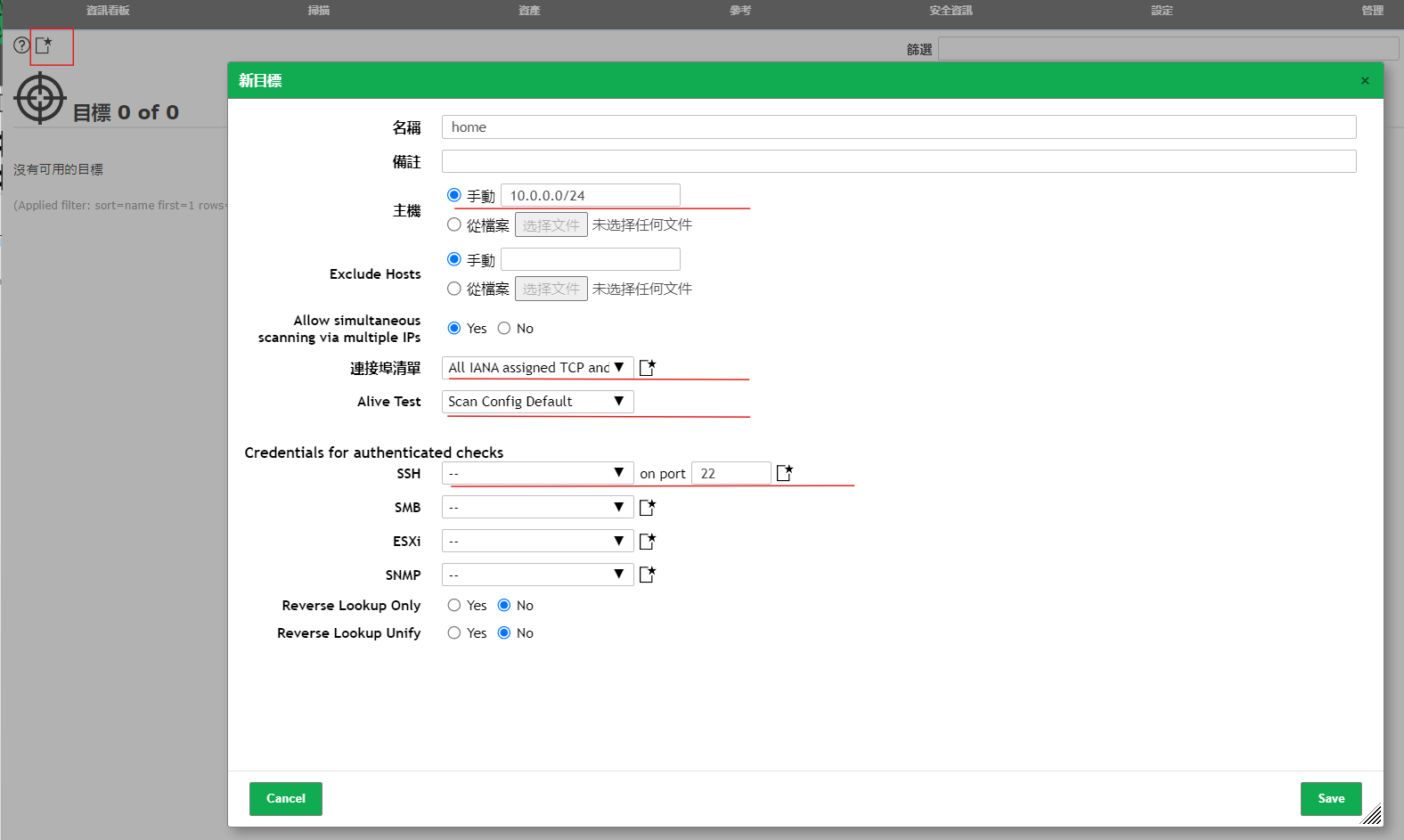

左上—新目标

弹出 新目标 设置页面

自定义评估目标名称

主机选择手动—在这里输入24位网络

连接埠清单 —-注意默认选项仅UDP—–选择 ALL IANA assigned TCP and UDP.

Alive Test 存活测试保持默认的 Scan Config Default.

凭证验证检查处的SSH/SMB等如有需要可进行设置,在这就不做测试了

…………………………………………………….

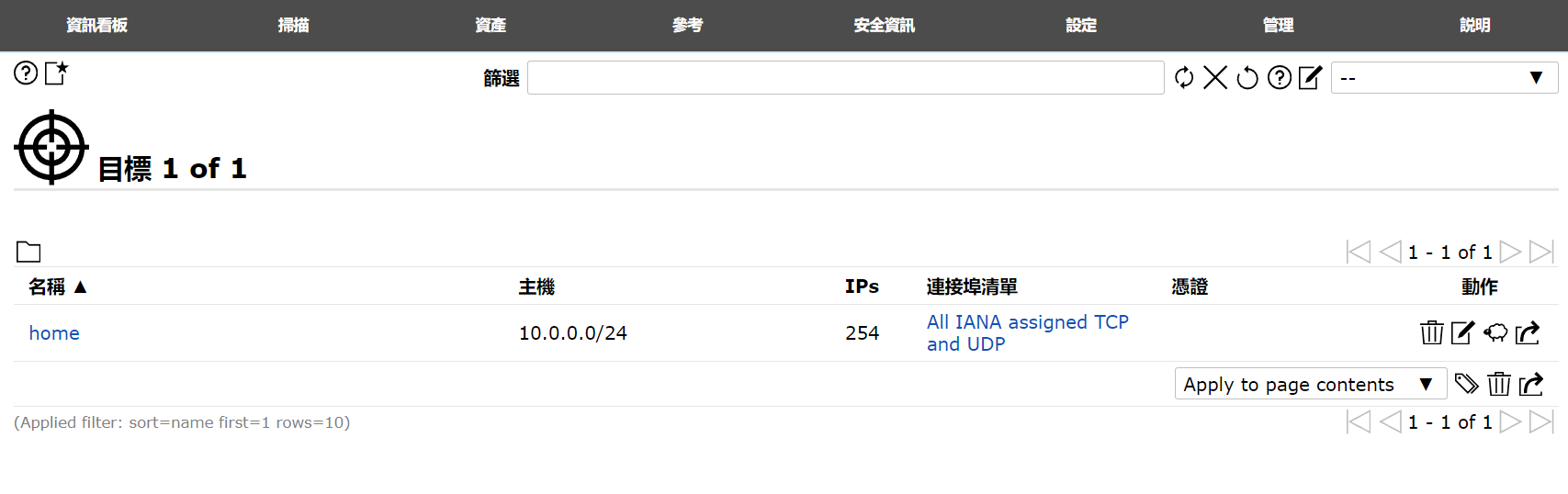

评估目标配置完成

…………………………………………………….

新建评估任务

扫描—>作业

…………………………………………………….

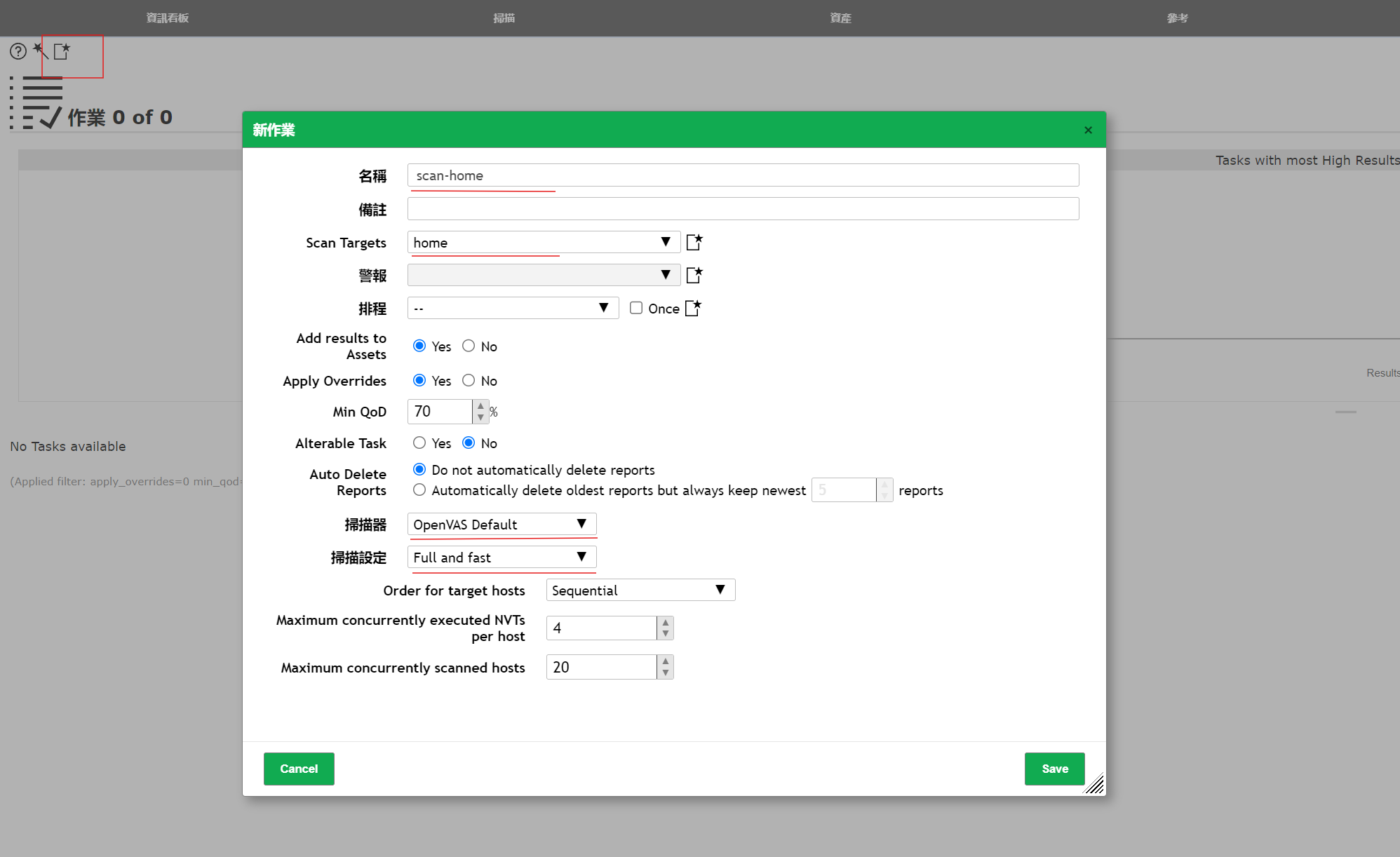

左上 新作业—>弹出 配置页面

名称 自定义

Scan Targets 扫描目标 选择 home 即 设置目标时设定的网络 10.0.0.0/24

扫描器选择 OpenVAS Default

扫描设定选择 Full and fast

…………………………………………………….

新作业配置完成

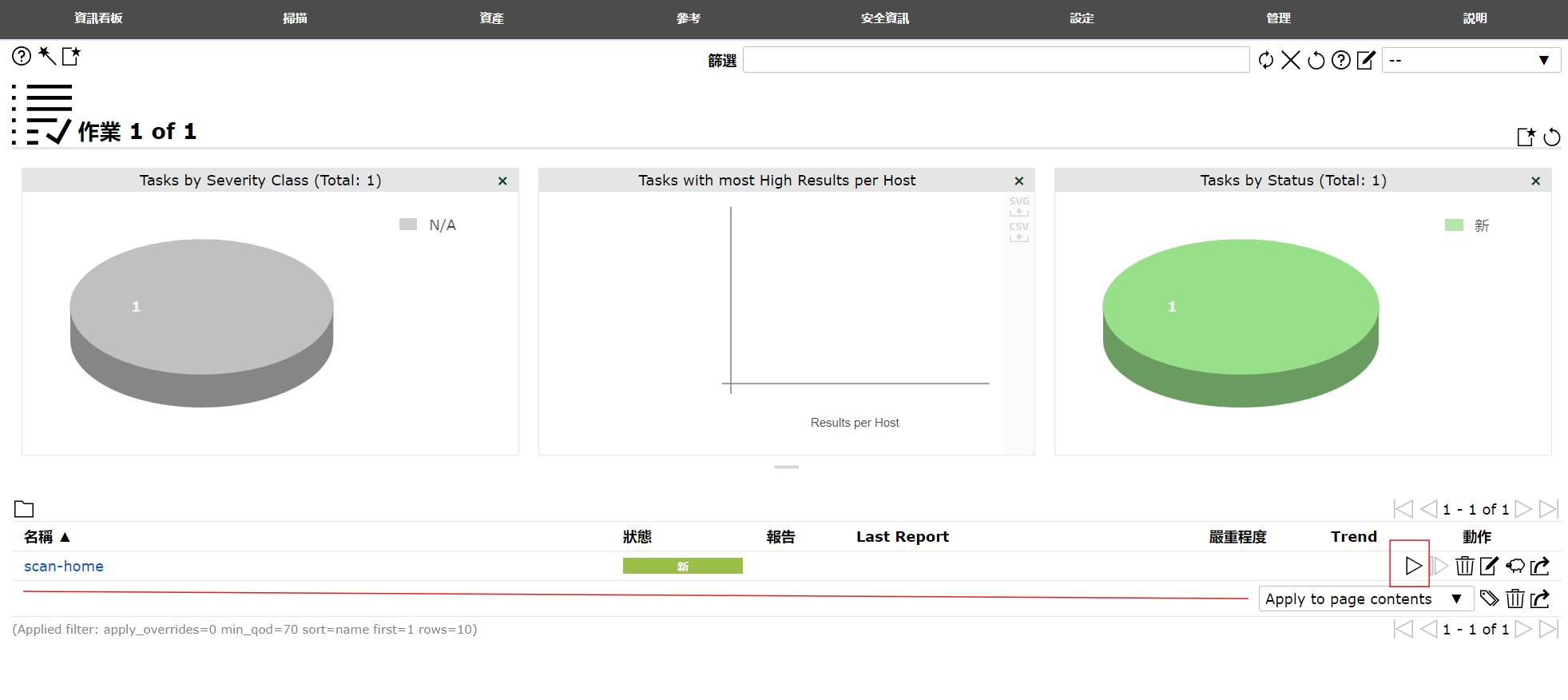

点击 右下 三角标 开始执行漏洞风险扫描评估

…………………………………………………….

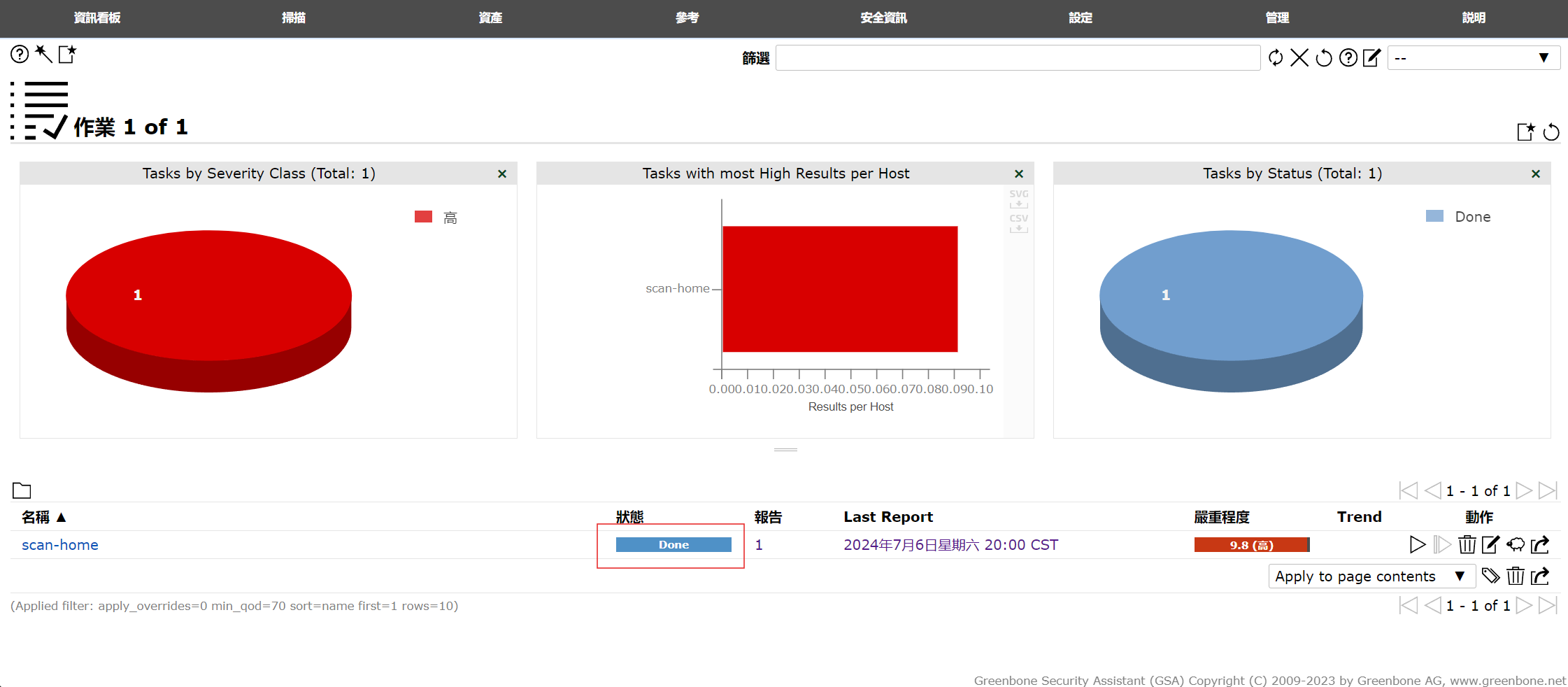

扫描完成,点击状态栏查看扫描结果.

…………………………………………………….

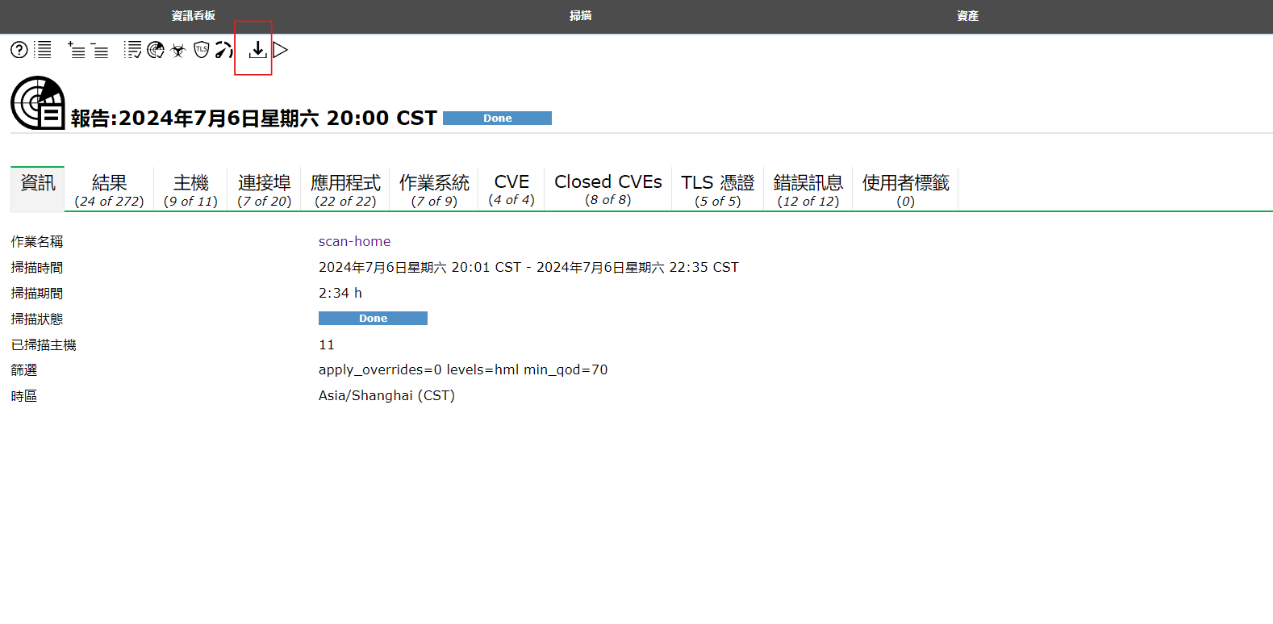

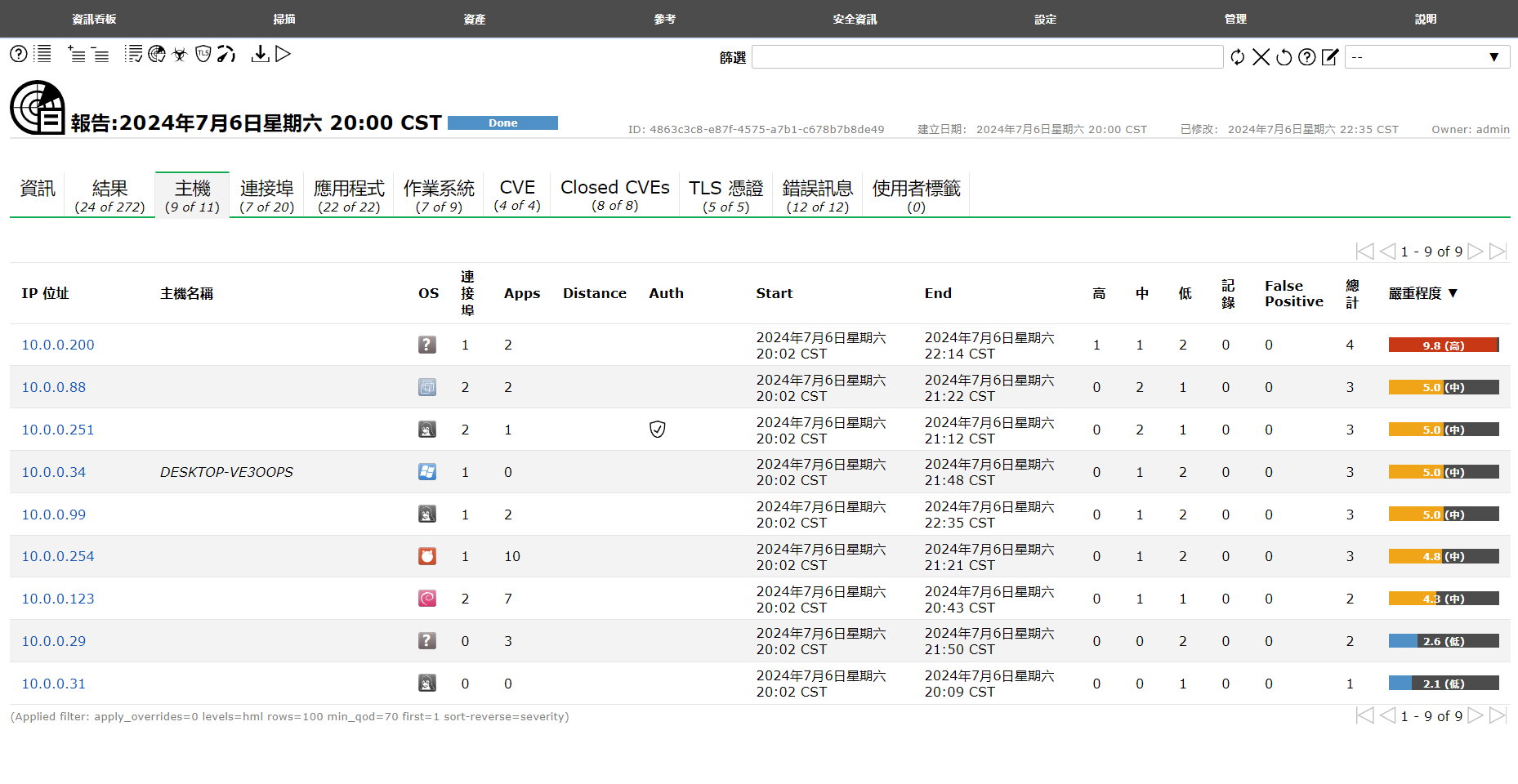

资讯中显示 扫描到 11台主机,耗时2小时34分钟.

…………………………………………………….

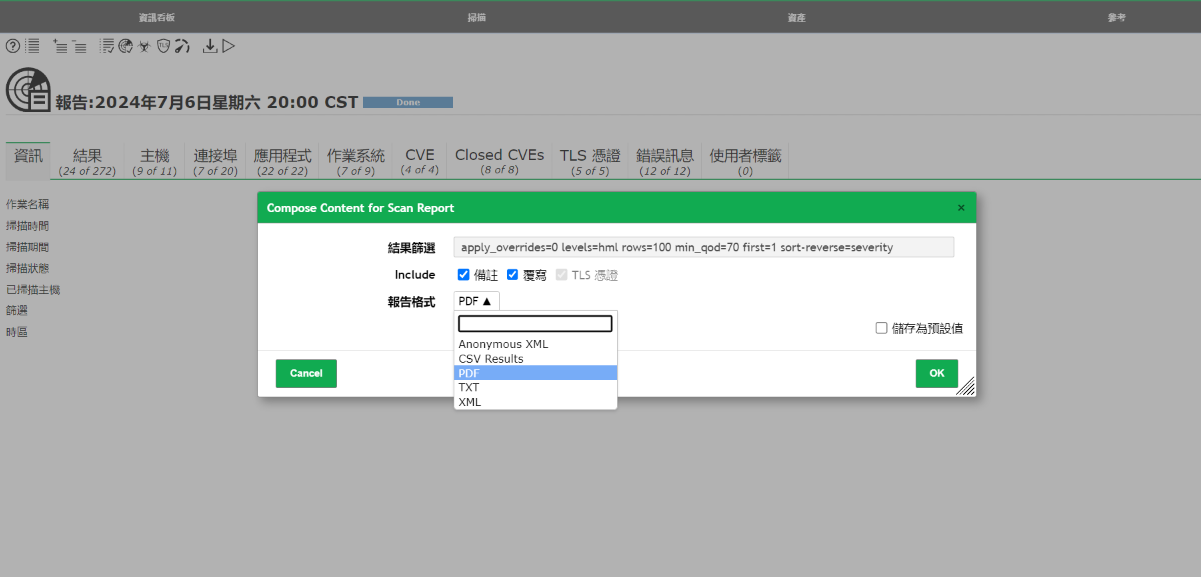

导出报告.

点击左上 下载 图标可进行报告导出

…………………………………………………….

生成报告支持格式 XML/PFD/TXT/CSV

…………………………………………………….

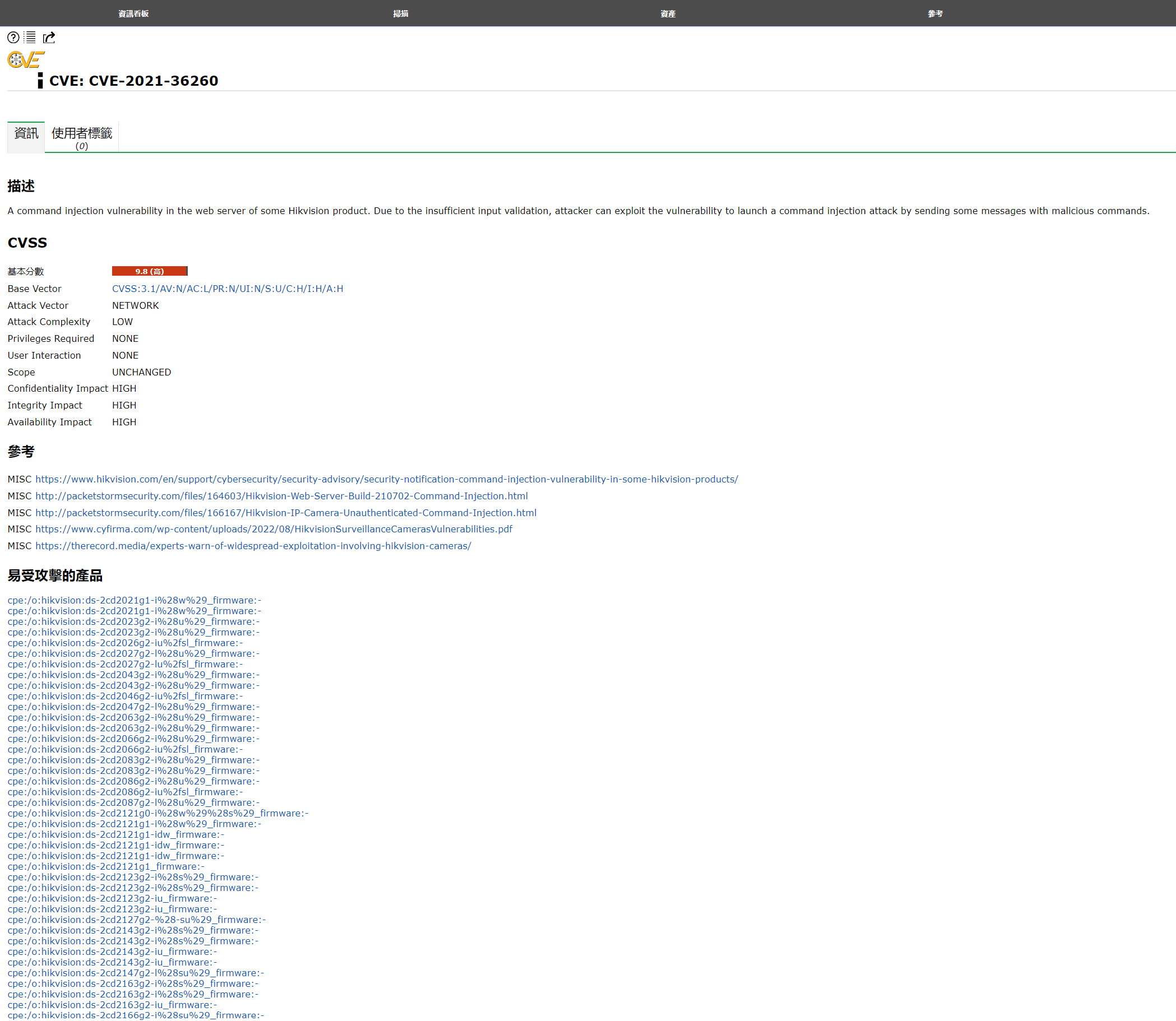

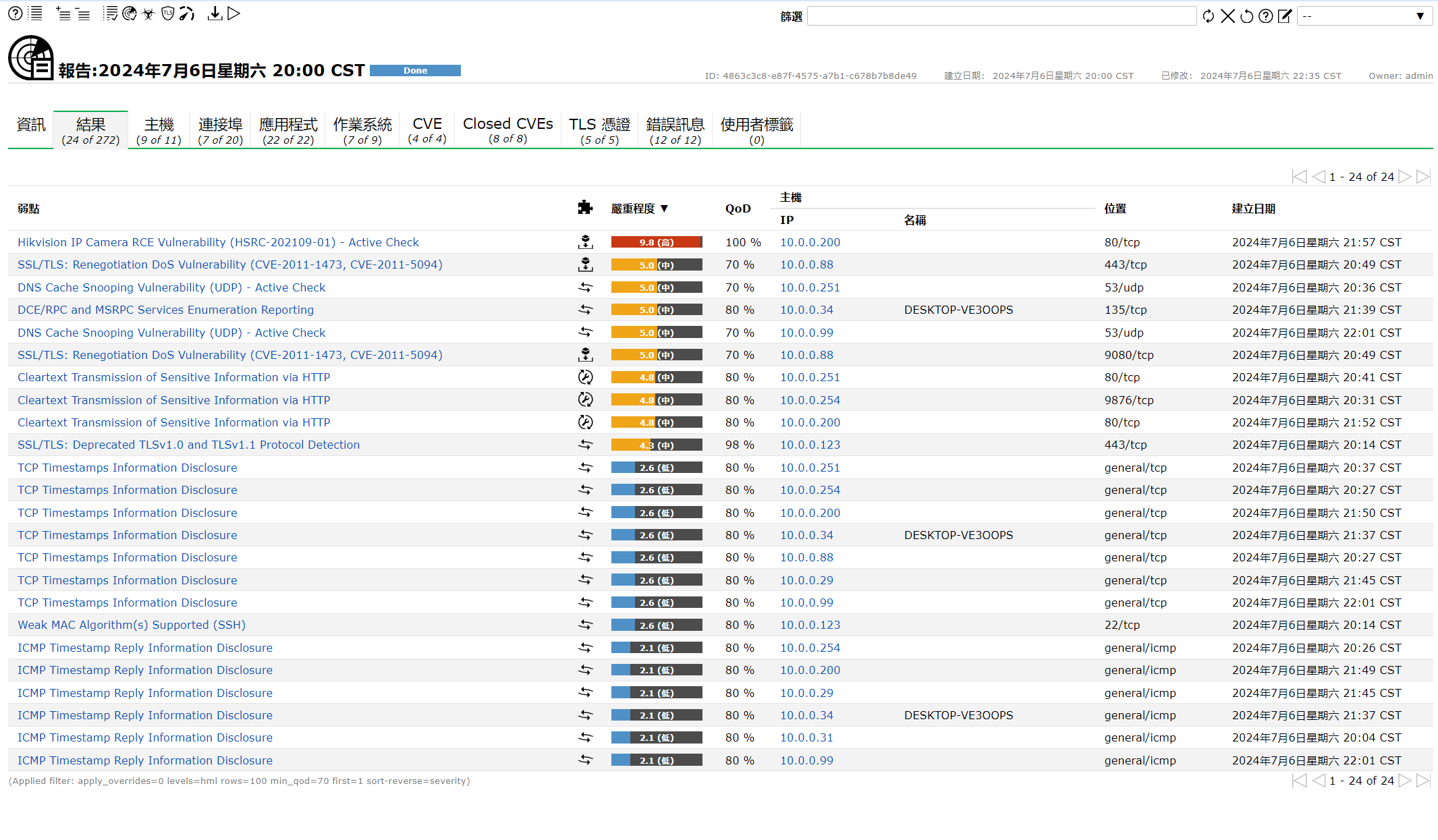

结果中显示272个漏洞,其中评估9.8分高危漏洞为海康摄像机,其它设备漏洞为中危或低危.

…………………………………………………….

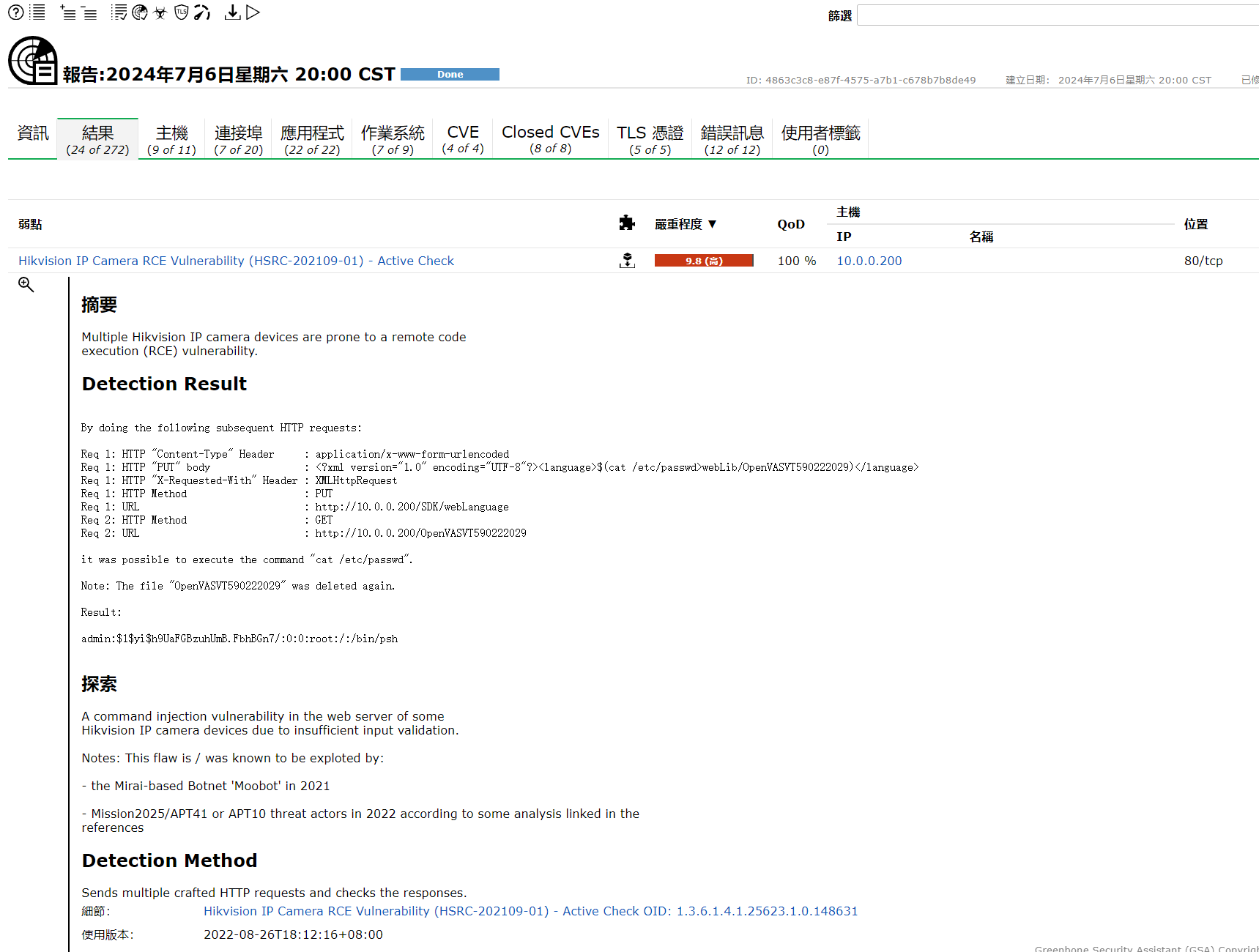

以下为此高危漏洞详情.

…………………………………………………….

以下为扫描到的主机信息.

…………………………………………………….

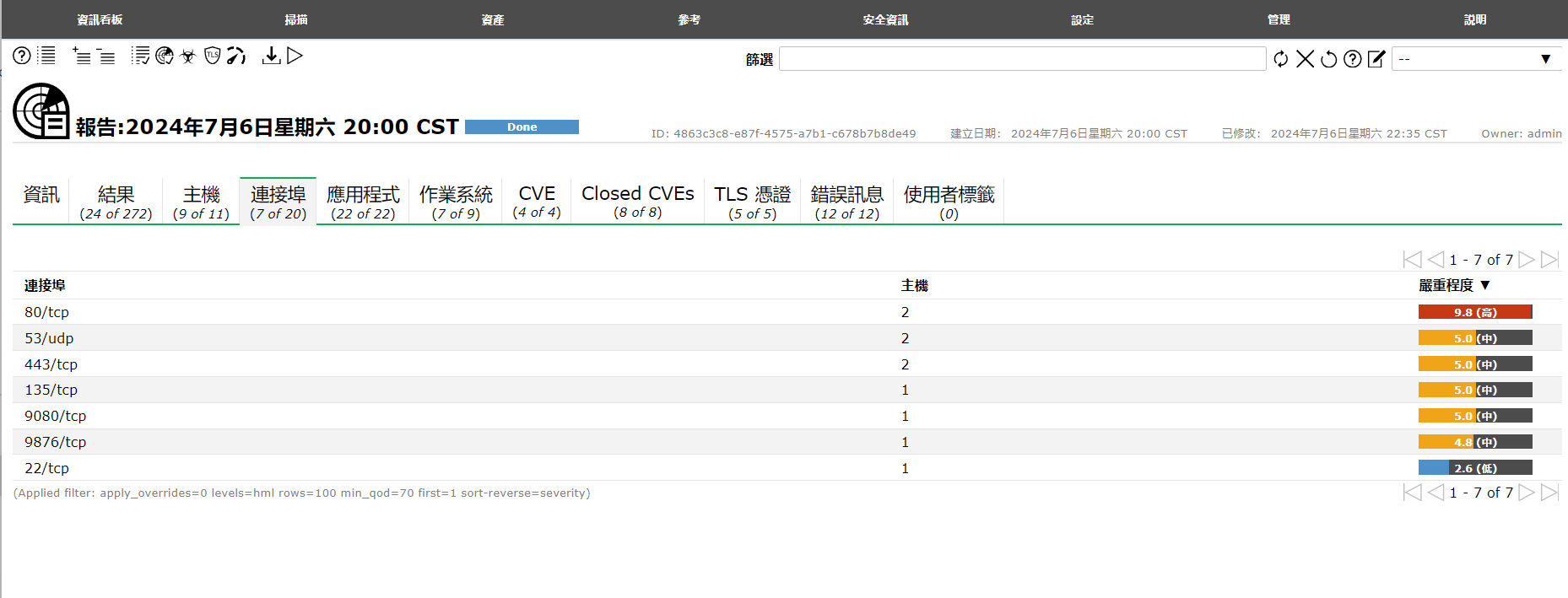

以下为扫描到的开放端口.

…………………………………………………….

以下为检测到的应用.

…………………………………………………….

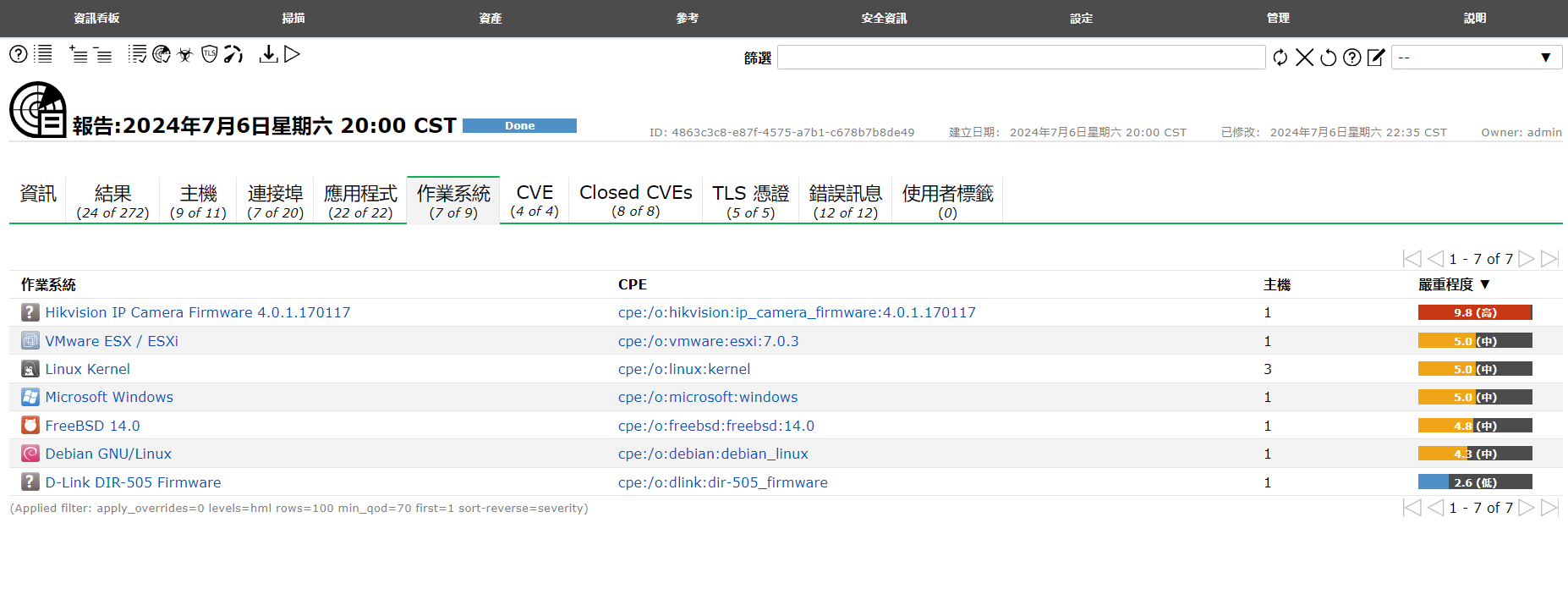

以下为检测到的操作系统信息.

…………………………………………………….

匹配到的CVE记录.

…………………………………………………….

高危CVE详情.